Inhalt

Our Services

Schwachstellenanalyse und Penetrationstests

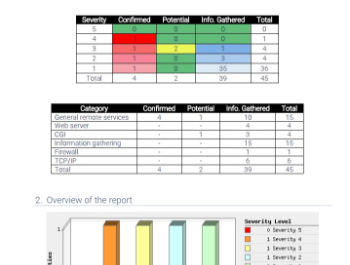

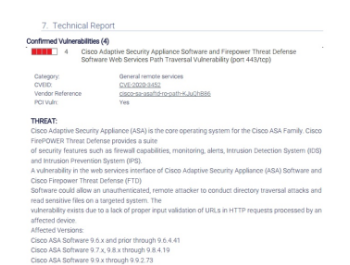

Projekte und Organisationen können Schwachstellen aufweisen, die nicht offensichtlich oder schwer zu erkennen sind. Die gängigsten Methoden, um diese aufzuspüren, sind Schwachstellenbewertung und Penetrationstests (VAPT). Diese beiden Aktivitäten haben einen unterschiedlichen Erfassungsbereich und unterschiedliche Verfahren. Zusammen decken sie jedoch alle wichtigen Schwachstellen in einem System auf und erweisen sich als eine starke Lösung.

Schwachstellentests können in den Projektcodes und in den Organisationsnetzwerken durchgeführt werden, je nach dem definierten Umfang und den gewählten Tools. Bei der Schwachstellenprüfung werden alle Schwachstellen im System erkannt, ohne zu unterscheiden, welche davon Schaden anrichten können und welche nicht. Das Schwachstellensystem zeigt die Problembereiche und den Ort dieser Schwachstellen im System auf.

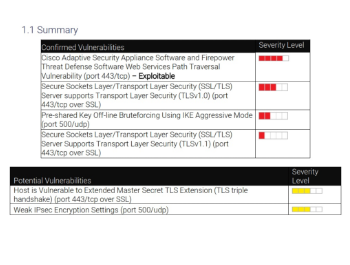

Penetrationstests hingegen zielen darauf ab, die Schwachstellen im System aufzudecken und die Möglichkeit unbefugter oder böswilliger Aktivitäten im System zu erkennen. Penetrationstests bewerten diese Bedrohungen nach ihrem Schweregrad und veranschaulichen den Schaden, den sie bei einem echten Angriff anrichten könnten, anstatt alle Schwachstellen des Systems aufzuzeigen.

In Kombination stellen diese beiden Testmethoden die Schwachstellen eines Systems und die damit verbundenen Risiken dar. VAPT fungiert also als Schutzmechanismus für ein unfehlbares Organisations system.

Schwachstellenanalyse Prozess

Schritt für Schritt durchgeführte Schwachstellenanalyse zur Ermittlung der Systemschwachstellen.

Ziele und Vorgaben

Definieren Sie die Ziele der Schwachstellenanalyse.

Bereich

Black Box TestingPrüfung von einem externen Netz aus ohne vorherige Kenntnis des internen Netzes und der internen Systeme.

Grey Box TestingTesten von externen oder internen Netzwerken mit dem Wissen über das interne Netzwerk und System. Es handelt sich um eine Kombination aus Black Box Testing und White Box Testing.

White Box TestingTesten innerhalb des internen Netzes mit dem Wissen über das interne Netz und System. Auch bekannt als internes Testen.

Informationsbeschaffung

Beschaffung möglichst vieler Informationen über die IT-Umgebung wie Netzwerke, IP-Adresse, Betriebssystemversion usw. Es ist auf alle drei Arten von Bereichen anwendbar, wie Black Box Testing, Grey Box Testing und White Box Testing.

Erkennen von Schwachstellen

Bei diesem Prozess werden Tools/Skripte zur Schwachstellenanalyse eingesetzt, um die IT-Umgebung zu scannen und die Schwachstellen zu ermitteln.

Informationsanalyse & Planung

Die ermittelten Schwachstellen werden analysiert, um einen Plan für das Eindringen in das Netz und die Systeme zu erstellen.

Der Zyklus der Schwachstellenanalyse

Setup

- Dokumentation erstellen

- Werkzeuge aktualisieren

- Berechtigungen sichern

- Tools/Skripte konfigurieren

Testausführung

- Anwendung von Tools und Skripten

Schwachstellenanalyse

- Definieren und Klassifizieren von Netzwerk- oder Systemressourcen.

- Zuweisung von Prioritäten zu den Ressourcen (z.B. Hoch, Mittel, Niedrig))

- Identifizierung potenzieller Bedrohungen für jede Ressource.

- Entwicklung einer Strategie, um die Probleme mit der höchsten Priorität zuerst zu lösen.

- Festlegung und Umsetzung von Maßnahmen zur Festlegung und Umsetzung von Maßnahmen zur

Reporting

Korrekturen

- Der Prozess der Behebung der Schwachstellen.

- Zuweisung einer Priorität für die Ressourcen (z. B. Hoch, Mittel, Niedrig)

- Durchgeführt für jede Sicherheitslücke